ISMS auf der Basis von BSI Standard 200-2 und 200-3 (Webinar | Online)

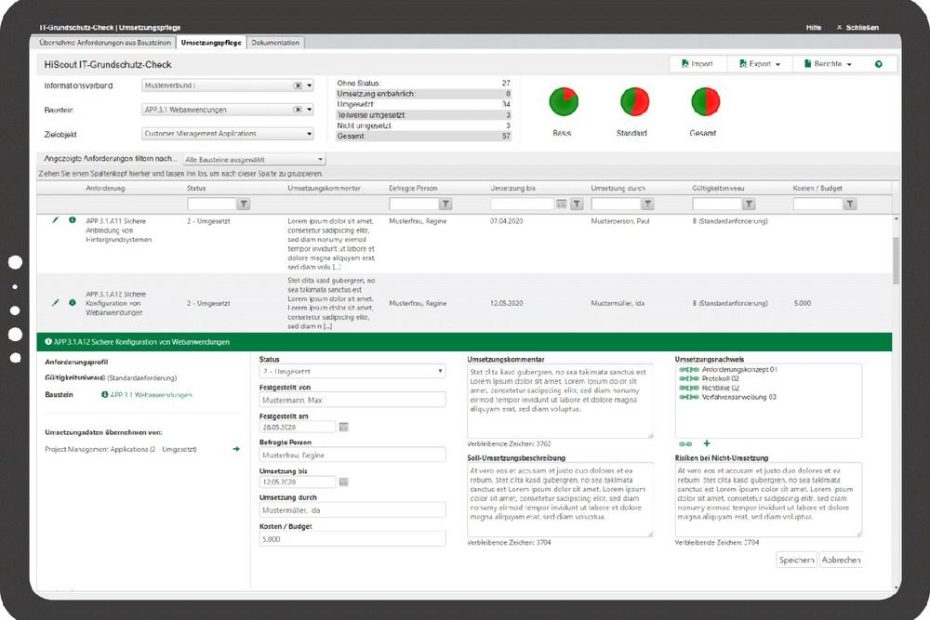

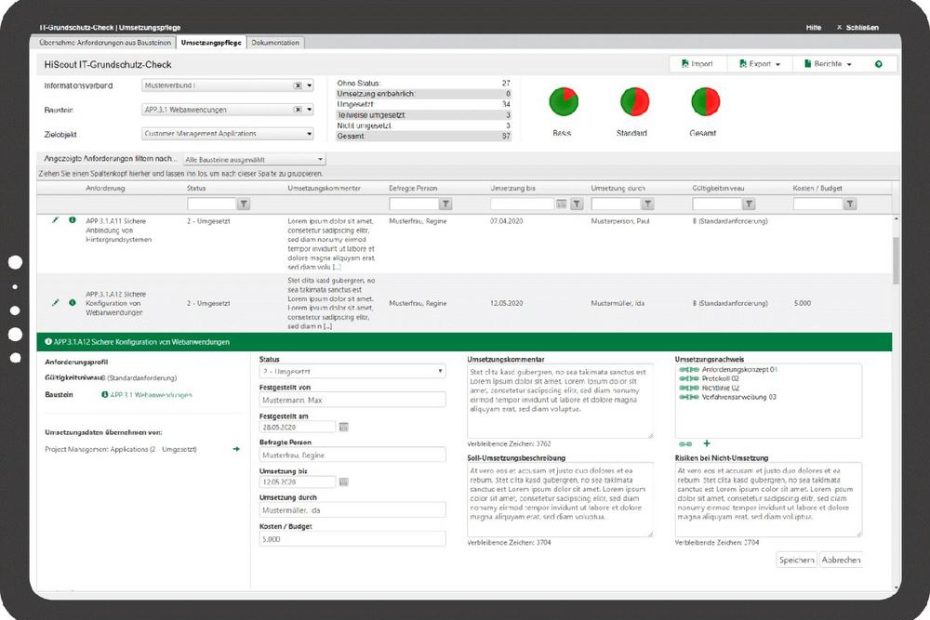

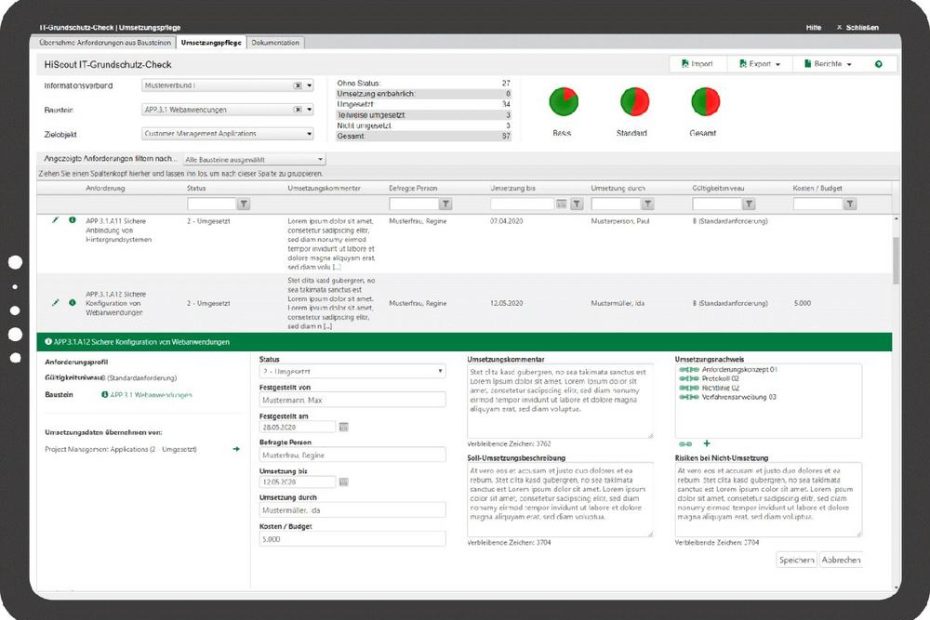

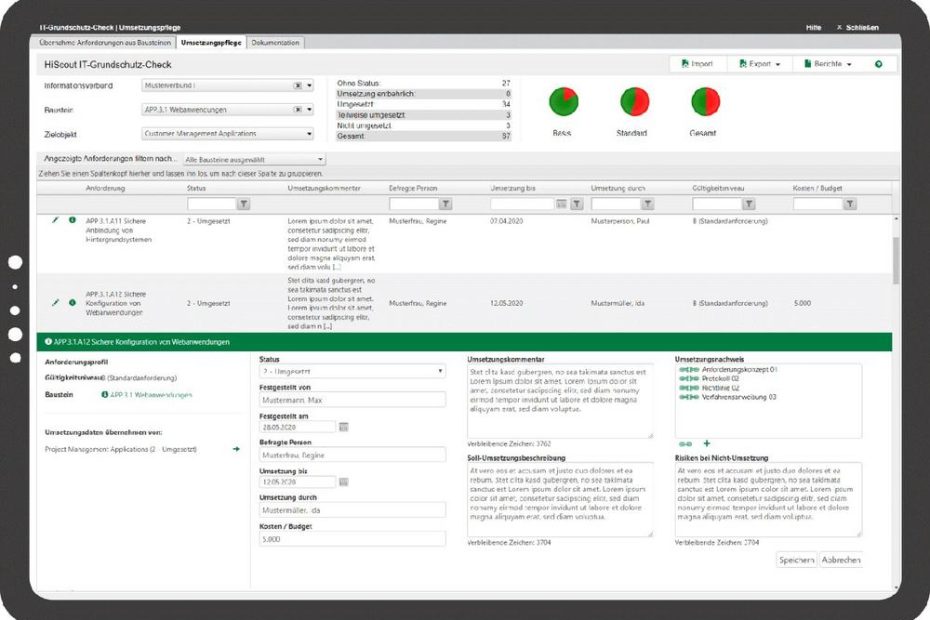

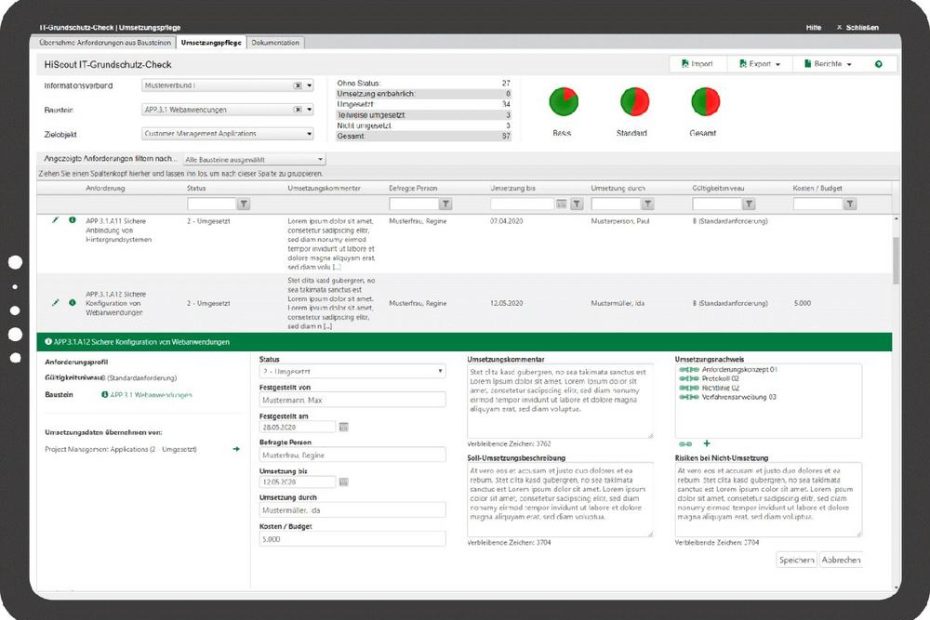

Wie Sie ein zukunftssicheres ISMS in Ihrer Organisation einführen und bei Bedarf flexibel an Ihre individuellen Anforderungen anpassen Grundschutzcheck und übergreifendes Maßnahmenmanagement Integriertes IT-Grundschutzkompendium Dezentrale… Weiterlesen »ISMS auf der Basis von BSI Standard 200-2 und 200-3 (Webinar | Online)